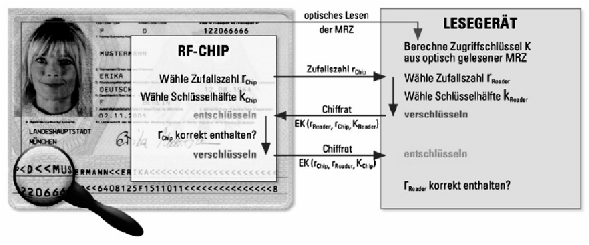

Abbildung 4.4.1a, Basic Access Control

Quelle: [BSI 2005d S.3]

In der deutschen Version des ePasses erfolgt anschließend eine mit 112-Bit-Triple-DES verschlüsselte Kommunikation zwischen dem

ePass und dem Lesegerät [BSI 2005d]. Da der Zugriffsschlüssel mit maximal 56 Bit jedoch weniger stark ist, wäre ein Brute-Force-

Angriff bei vollständiger Aufzeichnung im Nachhinein theoretisch denkbar. Das BSI bewertet das Sicherheitslevel jedoch als

ausreichend, da durch Basic Access Control keine besonders sensiblen Daten wie beispielsweise der Fingerabdruck geschützt werden.

4.4.2 Extended Access Control

Um auch besonders sensible Daten wie den Fingerabdruck vor unbefugten Zugriff zu schützen, ist ab März 2007 im Zusammenhang

mit der Einführung der zweiten Stufe des ePasses die

auf einem Public-Key Authentisierungsmechanismus basierende Extended

Access Control vorgesehen. Dieses zur Zeit noch in der Spezifikationsphase befindliche Sicherheitskonzept, welches die Basic Access

Control erweitert,

verwendet zusätzlich einen über Public-Key-Kryptographie ausgehandelten Sitzungsschlüssel (Diffie-Hellman-

Schlüsselaustausch [DIHE 1976]) und bietet auch die Möglichkeit einer engen Zweckbindung [BORCHERS 2005] & [BMI 2005d].

Nur Lesegeräte die über einen geheimen Authentisierungsschlüssel verfügen, der über eine Zertifikatskette bestätigt werden muss,

können auf die durch Extended Access Control geschützten Daten zugreifen. Daher kann das den ePass herausgebende Land mit Hilfe

der im nächsten Abschnitt beschriebenen Digitalen Signaturen bestimmen, welche Daten von welchen Ländern abgerufen werden

können.

4.4.3 Digitale Signatur

Um die Authentizität und Integrität der im ePass gespeicherten Daten sicherstellen zu können, sind diese mit einer Digitalen Signatur

versehen. Demzufolge kann überprüft werden, ob die signierten Daten von einer berechtigten Stelle ausgestellt wurden und ob die

Daten nachträglich manipuliert wurden. Die folgende Beschreibung basiert auf den Dokumenten [BSI 2005d] und [ICAO 2004a].

Alle am ePass mitwirkenden Länder bauen zu diesem Zweck eine global interoperable Public Key Infrastruktur (PKI) auf. In

Deutschland bildet das Bundesamt für Sicherheit in der Informationstechnik (BSI) die zentrale nationale Stelle für die

Schlüsselverwaltung und erzeugt dazu eine zweistufige PKI, welche aus der

so genannten Country Signing CA (Certification

Authority) und mindest einem Document Signer besteht.

Country Signing CA:

Die Country Signing CA stellt die oberste Zertifizierungsstelle eines jeden Landes dar. Ihre Aufgabe ist es

die Document Signer zu

zertifizieren.

Document Signer:

Die Document Signer sind zum Ausstellen der Ausweisdokumente berechtigte Stellen wie beispielsweise die Bundesdruckerei in

Deutschland. Mit dem privaten Schlüssel werden die im ePass gespeicherten Informationen (Document Security Objects (DSO) digital

signiert und somit vor Manipulationen geschützt. Die Document Signer Schlüsselpaare müssen vor unberechtigtem Zugriff geschützt

werden. Der private Schlüssel wird regelmäßig durch neue ersetzt, um im Falle einer Kompromittierung den Schaden zu begrenzen.

| Hinweis: Alle Rechte vorbehalten. Eine Verfielfältigung oder Verbreitung dieser Seite oder Teile derselben in elektronischer oder anderer Form ist nicht gestattet. Diese HTML-Version des Buches 'ePass - der neue biometrische Reisepass' ist nicht zum Referenzieren geeignet. Das Buch sowie die PDF Version unterscheiden sich von dieser HTML-Version in Layout und Seitenzahlenangaben. Aufgrund von Konvertierungsschwierigkeiten des Originaldokumentes zu HTML, können auf dieser Seite Datstellungsprobleme auftreten, die in dem Buch und der PDF-Version nicht vorhanden sind. |